DDoS Nedir?

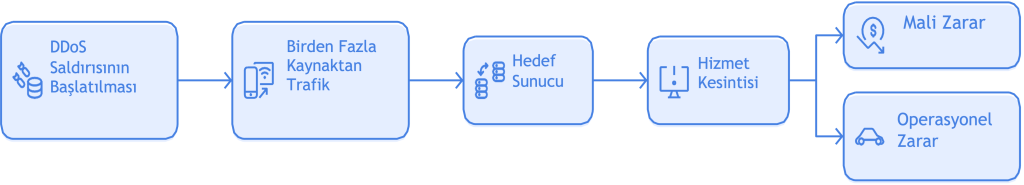

DDoS (Distributed Denial of Service – Dağıtılmış Hizmet Reddi), bir sunucu, hizmet veya ağın aşırı miktarda sahte trafikle doldurulması sonucu normal kullanıcıların hizmet almasını engelleyen siber saldırılardır. Tek bir cihazdan gerçekleştirilen DoS saldırılarından farklı olarak, DDoS saldırıları birçok farklı kaynaktan eş zamanlı olarak gerçekleştirilir. Bu saldırılar, ağ hizmetlerini aksatmayı veya tamamen durdurmayı hedefleyerek işletmelere ciddi finansal ve operasyonel zararlar verebilir.

DDoS Saldırısının Amaçları

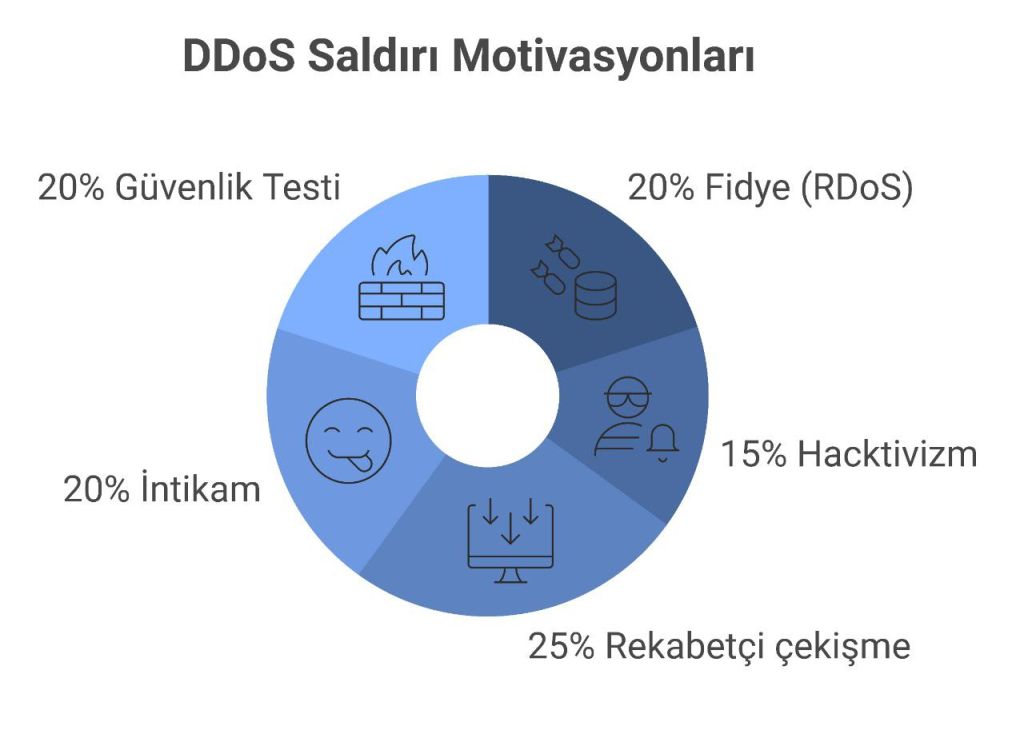

DDoS saldırıları farklı motivasyonlarla gerçekleştirilebilir:

- Fidye (RDoS): Saldırganlar, sistemi yeniden aktif hale getirmek için fidye talep eder.

- Hacktivizm: Politik veya sosyal nedenlerle bir organizasyona karşı saldırılar düzenlenebilir.

- Rakipler Arasında Rekabet: Rakip şirketler, rakiplerinin hizmetlerini kesintiye uğratmak için DDoS saldırılarını kullanabilir

- İntikam: Kişisel veya profesyonel nedenlerle gerçekleştirilen saldırılardır

- Güvenlik Testleri: Küçük ölçekli saldırılarla sistemin zayıflıkları test edilerek ileride yapılacak daha büyük saldırılara zemin hazırlanabilir.

DDoS Saldırısının Çalışma Prensibi

DDoS Saldırısının Çalışma Prensibi

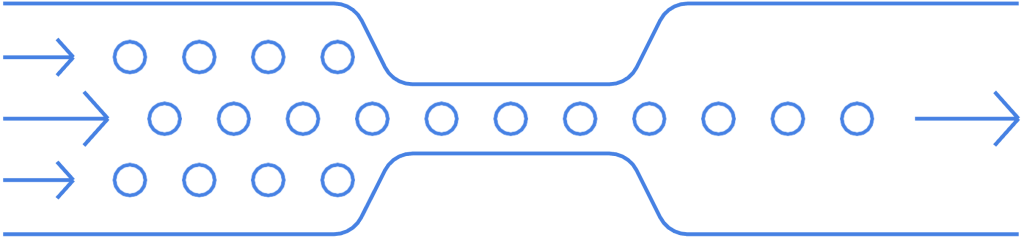

DDoS saldırıları, saldırganın kontrolündeki zombi cihazlardan oluşan botnet ağları aracılığıyla gerçekleştirilir. Bu botnet’ler, virüs bulaşmış bilgisayarlardan veya IoT (Nesnelerin İnterneti) cihazlarından oluşur. Botnet üzerindeki her cihaz, saldırganın komutları doğrultusunda hedefe sahte istekler göndererek sunucunun veya ağın kapasitesini aşar. Bunun sonucunda sistem ya yavaşlar ya da tamamen kullanılamaz hale gelir.

Sistemleri aşırı yükleyerek yavaşlamalara veya tamamen kesintilere neden olur.

DDoS Saldırı Türleri

Layer 3 ve Layer 4 DDoS Saldırıları

Bu saldırılar ağ katmanında gerçekleşir ve genellikle sunucunun veya ağın bant genişliğini tüketmeye odaklanır.

- ICMP Flood (Ping Flood)

- Hedef sunucuya sürekli olarak ICMP “Echo Request” paketleri gönderilir.

- Sunucu bu paketlere “Echo Reply” ile yanıt vermeye çalışır ve işlem kapasitesini doldurur.

- Saldırı, sistemin yavaşlamasına veya tamamen çökmesine yol açabilir.

- UDP Flood

- Sunucuya, farklı portlara yönlendirilmiş sahte UDP paketleri gönderilir.

- Sunucu, paketlerin hangi port tarafından dinlenildiğini kontrol etmeye çalışırken kaynakları tükenir.

- Kaynak IP adresleri genellikle sahte olur ve saldırının tespit edilmesini zorlaştırır.

- SYN Flood

- TCP bağlantı sürecinde sahte SYN paketleri gönderilir, ancak saldırgan üçlü el sıkışmayı tamamlamaz.

- Sunucu, SYN-ACK yanıtını bekleyerek portları açık tutar ve kaynakları tüketir.

- Bu saldırı, sunucunun diğer istekleri karşılamasını engelleyerek hizmet dışı kalmasına neden olur.

- NTP Amplification (Network Time Protocol Güçlendirme)

- Sahte IP adresleri kullanılarak NTP sunucularına çok sayıda istek gönderilir.

- NTP sunucuları, hedefe büyük boyutlu yanıtlar döner ve bu da ağın kapasitesini aşar.

- DNS Amplification (DNS Güçlendirme)

- DNS sunucularına “ANY” gibi büyük sorgular gönderilerek sunucuların kapasitesi zorlanır.

- DNS sunucuları, hedefin IP adresine büyük boyutlu yanıtlar döner ve saldırı etkisi artar.

Layer 7 (Uygulama Katmanı) DDoS Saldırıları

Layer 7 saldırıları, belirli uygulamaları hedef alarak sunucuların işleme kapasitesini tüketmeyi amaçlar. Genellikle web sunucularına, e-posta sunucularına veya DNS hizmetlerine yöneliktir.

- HTTP Flood

- Hedef sunucuya yoğun miktarda HTTP GET veya POST isteği gönderilir.

- Sunucu, gelen yüksek sayıda isteği karşılayamaz ve hizmet dışı kalır.

- Bu saldırılar, özellikle web sunucularında büyük performans sorunlarına neden olur.

- Slowloris

- Sunucunun bağlantılarını mümkün olduğunca uzun süre açık tutan ve yavaş ancak sürekli istek gönderen bir saldırıdır.

- Sunucunun tüm bağlantı yuvaları dolduğu için yeni talepler işlenemez.

- DNS Flood

- DNS sunucularına çok sayıda sahte sorgu gönderilir, bu da çözümleme kapasitesini aşar.

- Kullanıcılar DNS sunucularına erişemez ve hizmet kesintileri yaşanır.

- Zero-Day DDoS Saldırıları

- Bilinmeyen veya daha önce tespit edilmemiş zayıflıkları hedef alan saldırılardır.

- Zero-day saldırılarıyla başa çıkmak zor olabilir, çünkü mevcut güvenlik önlemleri bu tehditleri algılayamayabilir.

Neden DDoS Saldırıları Tehlikelidir?

- Basit Uygulanabilirlik: DDoS saldırıları için özel teknik bilgiye gerek yoktur. Botnet’lerin kullanımı saldırganlar için kolaydır.

- Savunma Zorluğu: Saldırıların birçok farklı kaynaktan yapılması tespiti ve engellemeyi zorlaştırır.

- Maliyetli Zararlar: Hizmet kesintileri finansal kayıplara, müşteri memnuniyetsizliğine ve marka imajının zedelenmesine neden olabilir.

- IoT Riskleri: Güvenlik açıkları bulunan IoT cihazları, botnet’lerin bir parçası haline gelerek saldırılarda kullanılır.

DDoS Saldırısını Tespit Etme Yöntemleri

- Trafik Analizi: Ağ trafiğindeki ani artışlar ve olağandışı paternler izlenmelidir.

- IDS/IPS Kullanımı: İzinsiz giriş tespit ve önleme sistemleriyle saldırılar erken fark edilebilir.

- Kaynak İzleme: IP adresleri ve portlar üzerinden sahte istekler tespit edilebilir.

- Davranış Analizi: Anormal kullanıcı davranışları veya sıra dışı istek yoğunluğu izlenebilir.

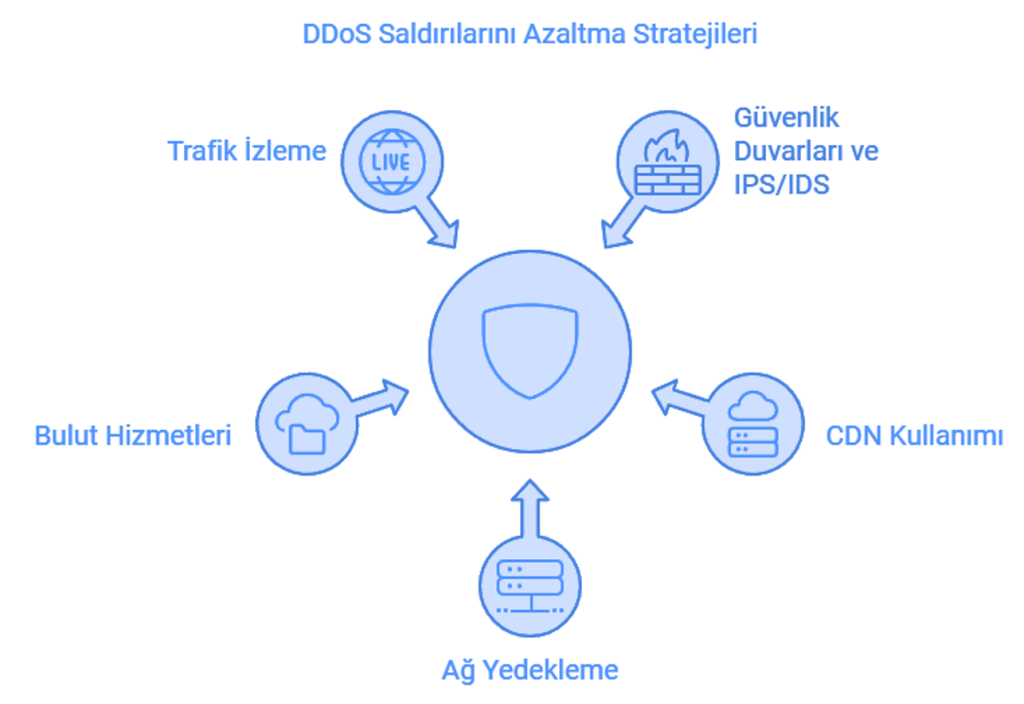

DDoS Saldırılarından Korunma Yöntemleri

- Güvenlik Duvarları ve IPS/IDS Kullanımı: Zararlı trafiği filtrelemek için etkili bir savunma sağlar.

- CDN Kullanımı: İçerik dağıtım ağları ile trafiği farklı sunuculara yayarak yük dengelenir.

- Ağ Yedekleme: Birden fazla veri merkezi ve yedek ağ ile saldırılar sırasında hizmet sürekliliği sağlanabilir.

- Bulut Hizmetleri: Bulut tabanlı güvenlik çözümleri, yüksek bant genişliği ve dağıtık yapılarıyla hacim bazlı saldırılara karşı dirençlidir.

- Trafik İzleme ve SIEM Sistemleri: Ağın her köşesinden veri toplayarak tehditleri erken tespit etmek mümkündür.

2024 Yılının En Büyük DDoS Saldırıları: Siber Güvenlikte Yeni Tehditler ve Önlemler

2024 yılında DDoS saldırıları, hızla gelişen yeni teknikler ve devasa saldırı hacimleriyle hem işletmeleri hem de siber güvenlik profesyonellerini zorlayan ciddi tehditler oluşturdu. Bu saldırılar, belirli ağları veya sistemleri yoğun bir veri akışı ile boğarak hizmetlerin kesintiye uğramasını amaçladı. Telekomünikasyondan finans sektörüne kadar birçok sektörde görülen bu saldırılar, tüm dünyada etkisini hissettirdi.

Ocak 2024 – Çoklu Botnet Saldırıları (Asya ve Avrupa)

Ocak ayında Asya ve Avrupa’daki telekom ve finans sektörlerini hedef alan çok sayıda botnet saldırısı gerçekleşti. 1.5 Tbps büyüklüğünde trafiğin oluşturulduğu bu saldırılar, büyük ölçüde L3/L4 katmanlarına yöneldi. Botnet’lerin kullanıldığı bu saldırılarla ağın bant genişliği aşırı yüklendi ve hizmet kesintileri yaşandı.

19 Şubat 2024 – Mirai Botnet Tabanlı Saldırı (Asya’daki Hosting Sağlayıcıları)

Şubat ayında Mirai botnet’in geliştirilmiş bir varyantı, Asya’daki büyük hosting sağlayıcılarını hedef aldı. 2 Tbps büyüklüğündeki L7 katmanında HTTP tabanlı bu saldırı, web sunucularını hedef alarak ciddi hizmet kesintilerine yol açtı. Mirai botnet’in kalıntıları üzerinde yapılan bu saldırılar, özellikle altyapı yetersizliklerini vurguladı ve güvenlik katmanlarının artırılmasına olanak sağladı.

3 Nisan 2024 – HTTP/2 Rapid Reset Saldırısı (Global)

Nisan ayında dünya çapında yayılan HTTP/2 Rapid Reset saldırısı, bir protokol zafiyetinden yararlanarak sunucu bağlantılarını hızla sonlandırmayı hedefledi. Saldırının boyutu açıklanmasa da küresel düzeyde etkili olduğu gözlemlendi. Bu tür saldırılar, özellikle yüksek trafikli sunucuları zorlarken, HTTP/2 protokolünde daha güçlü güvenlik katmanlarının gerekliliğini ortaya koydu.

Mayıs 2024 – HTTP/2 Continuation Flood Saldırısı (Çoklu Bölgeler)

Mayıs ayında farklı bölgelerdeki sunucular, HTTP/2 Continuation Flood saldırılarıyla hedef alındı. Saldırganlar, bellek tüketimini artırmak amacıyla HTTP/2 çerçevelerini kullanarak sunucuların kapasitesini zorladı. Özellikle bellek yönetimi zayıf olan sistemlerin büyük zarar gördüğü bu saldırı, L7 katmanında gerçekleşti ve altyapı güvenliği konusunda ciddi bir uyarı işlevi gördü.

15 Temmuz 2024 – Çoklu Vektörlü DDoS Saldırısı (Finansal Hizmetler, İsrail)

Temmuz ayında İsrail’deki finansal hizmetler sektörü, L3/L4 katmanlarında gerçekleştirilen DNS yansıma ve UDP flood saldırılarıyla karşı karşıya kaldı. 798 Gbps ve 419 TB veri hacmindeki bu saldırı, çoklu vektörlerin bir arada kullanıldığı kapsamlı bir girişim oldu. Saldırganlar, DNS yansıtma ve UDP protokollerini bir araya getirerek sistemleri zorladı ve savunma protokollerini aşmaya çalıştı.

Ağustos 2024 – HTTP İstek Flood Saldırısı (Google Cloud)

Google Cloud altyapısına yönelik Ağustos ayındaki saldırı, 398 milyon RPS (Request per Second) ile gerçekleştirildi ve sunuculara yoğun bir istek bombardımanı gönderildi. HTTP istek flood saldırısı olarak bilinen bu DDoS yöntemi, Google’ın hizmetlerini yavaşlatmaya yönelikti. Yüksek kapasiteli altyapılar üzerinde test edilen bu saldırı, özellikle hizmet sağlayıcıların DDoS saldırılarına karşı daha esnek olmaları gerektiğini gösterdi.

Eylül 2024 – Volumetrik DDoS Saldırısı (Cloudflare)

Eylül ayında, küresel bir içerik dağıtım ağı sağlayıcısı olan Cloudflare, 3.8 Tbps büyüklüğündeki bir volumetrik DDoS saldırısını savuşturdu. Saldırı, Cloudflare’ın ağ kapasitesini tüketmeye çalışarak hizmeti devre dışı bırakmayı amaçladı. Bu büyüklükte bir saldırı, DDoS engelleme teknolojilerinin gelişmiş seviyede olmasının önemini bir kez daha ortaya koydu.

Ekim 2024 – Ransomware DDoS (RDoS) Saldırısı (Avrupa ve ABD)

Ekim ayında, Avrupa ve ABD’deki şirketler, fidye talepli DDoS saldırılarına maruz kaldı. L3/L4 katmanında çeşitli büyüklüklerde gerçekleştirilen bu saldırılar, hizmet kesintisi yaratmayı ve şirketlerden fidye talep etmeyi hedefledi. RDoS saldırıları, DDoS’un fidye amaçlı kullanılmasının daha yaygın hale geldiğini gösteriyor ve daha sıkı güvenlik politikalarını zorunlu kılıyor.